Este artigo é o primeiro de uma série de duas partes. Inicialmente, faremos uma análise retrospectiva do cenário dos riscos de segurança de TI em evolução e seu impacto nas organizações. Em seguida, veremos uma proposta de arquitetura automatizada de conformidade. Na segunda parte, demonstraremos como a arquitetura de conformidade automatizada funciona com o Red Hat Insights e o Red Hat Ansible Automation Platform.

Qualquer pessoa que tenha um carro ou que já tenha entrado em um provavelmente já viu pelo menos um ou mais símbolos aparecerem no painel do carro. O painel indica quando surge um problema que requer atenção. Muitas vezes, quando um problema não é resolvido, ele acaba consumindo mais tempo e energia do dono do carro, além de aumentar seu estresse. Compensa correr o risco de ignorar os avisos e alertas quando aparecem, antes de se tornarem um problema?

Em relação à conformidade com requisitos regulatórios e de segurança, a Red Hat pode atuar como o painel de um carro e, até mesmo, o mecânico; com as soluções Insights e Ansible Automation Platform ajudando você a ficar à frente das tecnologias mais recentes.

O cenário de risco em evolução

De acordo com um relatório do Gartner de 2020, 75% dos CIOs estão investindo para melhorar a mitigação de riscos cibernéticos, e é provável que esse número tenha aumentado nos últimos anos. Ao mesmo tempo em que uma organização visa aprimorar essa mitigação, ela precisa também atender aos requisitos regulatórios e de conformidade, o que aumenta ainda mais a complexidade do processo.

A conformidade de segurança determina se um sistema segue as regras especificadas em uma política de conformidade. Há vários padrões regulatórios que são exigidos de maneira contínua. Alguns exemplos são: National Institute of Standards and Technology (NIST), que fornece diretrizes sobre assuntos relacionados à tecnologia, Payment Card Industry Data Security Standard (PCI-DS), que protege você e os clientes ao receber pagamentos, e muitos outros. O foco deste artigo é o padrão Center of Internet Security (CIS). O CIS é uma organização sem fins lucrativos que trabalha para proteger organizações públicas e privadas contra ciberameaças.

É importante observar que não existe uma política de segurança padrão. As políticas variam entre diferentes organizações e até mesmo diferentes sistemas dentro da mesma organização. Os sistemas têm diferentes finalidades e podem ter diferentes níveis de importância. Não existe uma abordagem única para a conformidade de segurança.

Por que isso é importante? Quando o assunto é conformidade, as soluções que você adota afetam executivos e associados em toda a organização. Cada função tem considerações diferentes sobre a conformidade. Analisaremos dois perfis importantes: o diretor de segurança da informação (CISO) e o administrador de sistemas.

As considerações de um CISO incluem:

Impulsionar flexibilidade e agilidade em tecnologias e infraestrutura, enquanto mantém uma postura de segurança adequada

Cumprir os requisitos de conformidade e governança

Evitar manchetes negativas decorrentes de interrupções na TI ou violações de segurança

As considerações de um administrador de sistemas (ou, em organizações maiores, de um administrador de segurança) incluem:

Desenvolver e dar suporte a padrões de segurança organizacional, práticas recomendadas, medidas preventivas e planos de recuperação de desastres

Monitorar redes em busca de violações de segurança e investigar violações conforme elas ocorrem

Implementar e atualizar software para proteger os dados

Em 2021, o Gartner relatou que os clientes perdem, em média, US$ 300.000 por hora durante o downtime da TI. De acordo com o relatório, o custo depende de muitos fatores, incluindo receita, setor, duração da interrupção, número de indivíduos afetados e a hora do dia em que a interrupção ocorre.

O relatório detalha exemplos de perdas monetárias significativas. Empresas que dependem de transações de dados em grande volume, como bancos e vendas de varejo online, perceberão um aumento em seus números, assim como serviços que enfrentam uma interrupção durante os horários de pico. Como resultado, as empresas estão buscando soluções para gerenciar a dispersão, reduzir riscos e trabalhar melhor com recursos limitados. A Red Hat tem soluções que podem ajudar a superar esses desafios, como o Red Hat Satellite, o Ansible Automation Platform e o Insights.

Arquitetura de conformidade

Veremos agora como algumas dessas tecnologias podem trabalhar juntas para fornecer uma arquitetura de conformidade mais adequada.

Costumamos dizer que a automação acontece quando alguém se depara com um problema que não quer ter que resolver de novo. Mas por onde começar? A Red Hat trabalha com um projeto no GitHub chamado Compliance as Code (CaC). O projeto CaC tem um framework para desenvolver conteúdo de conformidade de maneira automatizada. Isso vai além do gerenciamento de configuração: trata-se de proteger containers, sistemas operacionais, aplicações, plataformas e serviços de container e demonstrar tudo isso. Por fim, tudo isso faz parte do projeto OpenSCAP.

O OpenSCAP é validado e certificado pelo NIST, é o verificador de segurança escolhido pela Red Hat e frequentemente usado com as subscrições do Red Hat Enterprise Linux (RHEL) e do Satellite. O OpenSCAP realiza verificações conhecidas de conformidade de segurança e vulnerabilidade, além de ter suporte para automação. Na verdade, muitos playbooks de correção do Ansible são fornecidos e recebem suporte da Red Hat.

Com o OpenSCAP, você pode ir além e produzir conteúdo personalizável por meio da interface gráfica do SCAP Workbench. Entendemos que diferentes organizações podem ter seu próprio conjunto personalizado de processos que buscam atender aos padrões definidos, e o grande diferencial da plataforma OpenSCAP é a facilidade de ajustar as políticas para refletir os processos específicos da organização. Mostraremos um exemplo de como lidar com isso na segunda parte desta série, mas há diferentes maneiras de fazer isso.

Como mencionamos neste artigo, o CIS visa proteger as organizações públicas e privadas contra ciberameaças. Uma forma de fazer isso é implementando benchmarks do CIS, que são as práticas recomendadas documentadas do setor para configurar a segurança de sistemas, softwares e redes de TI. Um perfil de benchmark (Figura 1) está disponível para download nos PDFs de Benchmarks do CIS e costuma incluir:

Título de visão geral do perfil de benchmark

Onde o perfil é aplicável (um servidor ou estação de trabalho) e se é um perfil de Nível 1 ou Nível 2, onde o Nível 2 tem requisitos mais seguros

Uma descrição do perfil

A lógica do perfil de benchmark

Figura 1. Perfil de benchmark 5.2.11 (CIS Red Hat Enterprise Linux 8 Benchmark v2.0.0)

Felizmente, a correção necessária para atender ao perfil de benchmark também é fornecida pela documentação:

Figura 2. Correção para o perfil de benchmark 5.2.11

Veja abaixo um exemplo de como o perfil acima pode ser facilmente implementado usando um playbook do Ansible:

- name: ssh disable PermitEmptyPasswords

lineinfile:

state: present

dest: /etc/ssh/sshd_config

regexp: ^#?PermitEmptyPasswords

line: PermitEmptyPassword no

notify: restart sshdComo o Ansible Automation Platform e o OpenSCAP funcionam juntos

Já vimos como o Red Hat Ansible Automation Platform pode auxiliar na conformidade, mas como a plataforma e o OpenSCAP podem trabalhar juntos de maneira automatizada?

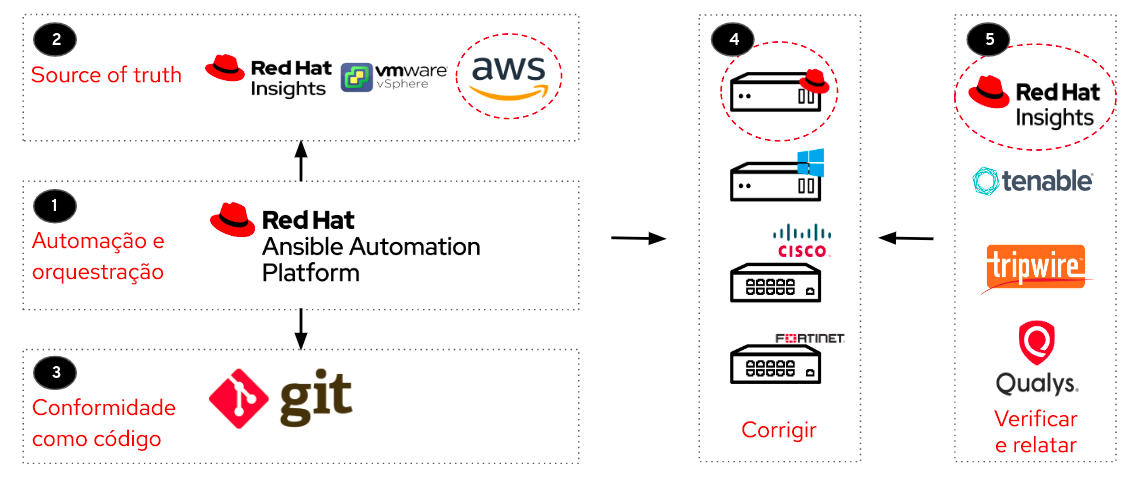

Figura 3. Fluxo de trabalho de conformidade automatizada

Em referência à Figura 3, o fluxo de trabalho previsto é o seguinte:

O plugin dinâmico do Ansible acessa a source of truth (fonte da verdade) para descobrir quais nós registrados precisam ser gerenciados.

A source of truth é uma plataforma necessária para seus nós registrados, por exemplo, Red Hat Insights, VMware e AWS.

É necessário usar código para realmente corrigir as alterações. O código é obtido no Git, de onde você pode extrair as regras e os playbooks corretos para usar no Ansible Automation Platform.

Agora você está pronto para fazer correções em qualquer dispositivo, seja um servidor Linux, Windows, Cisco ou qualquer outro de sua escolha.

Por fim, é importante realizar verificações antes e depois do processo para saber o estado do seu host em relação à correção. Você pode usar ferramentas que oferecem essa visibilidade, como o OpenSCAP no Red Hat Insights, Tenable e Tripwire

Os ícones circulados em uma linha pontilhada vermelha na Figura 3 são o que usaremos em nosso passo a passo de correção na parte dois, mas esse fluxo de trabalho serve para ilustrar que os casos de uso são infinitos. O Insights age em algumas áreas do fluxo de trabalho. Como usaremos o Insights predominantemente na correção, é importante saber como ele ajuda a gerenciar proativamente seu nível de conformidade.

O Red Hat Insights é uma oferta de software como serviço (SaaS) disponível no Hybrid Cloud Console. Com o Insights, você analisa e prevê de maneira proativa o que está acontecendo na sua TI e faz a triagem dos riscos que podem impedir você de operar da melhor maneira possível do ponto de vista da tecnologia. O Insights também pode fornecer recomendações por meio do serviço Advisor, além de automatizar as correções fornecidas.

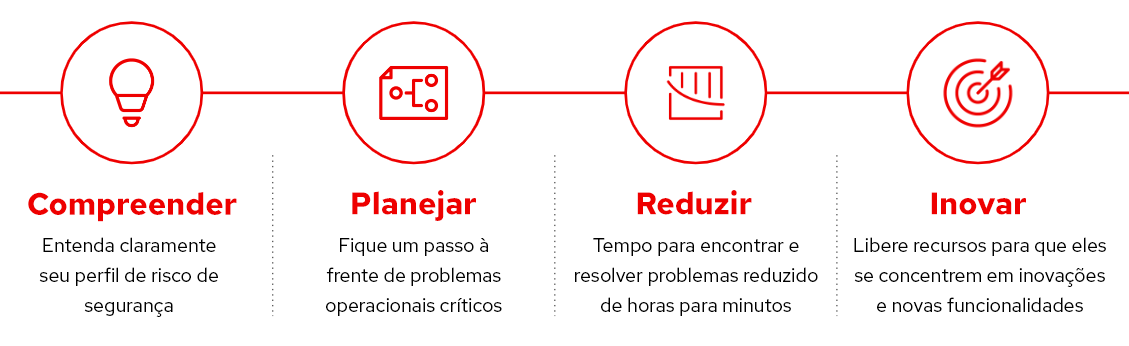

Mesmo que você não seja a pessoa que usará diretamente o Insights ou administrará um ambiente Red Hat, o Insights agrega valor aos negócios.

Figura 4. Benefícios gerais do Red Hat Insights para uma organização

Quer saber se a vulnerabilidade mais recente afeta seus negócios? O Insights pode fornecer uma lista em segundos de todos os sistemas registrados.

Os sistemas foram afetados por essas vulnerabilidades? O Insights gerará um playbook que você pode executar manualmente para corrigi-los. Se preferir automatizar essa funcionalidade, você pode conectar o Satellite ao Insights com o Cloud Connector e automatizar as correções com apenas um clique.

Em última análise, isso ajuda as equipes a passar de um modelo reativo para um proativo: em vez de reagir ao incidente em andamento, as equipes podem reduzir proativamente o risco antes mesmo que ele ocorra, permitindo que se concentrem em iniciativas mais estratégicas e de maior valor para o negócio.

Serviço de conformidade no Red Hat Insights

O serviço de conformidade oferecido no Insights é baseado em relatórios do OpenSCAP. Isso ajuda os clientes a avaliar, monitorar, relatar e corrigir requisitos regulatórios e de conformidade internos e externos em seu ambiente Red Hat.

Figura 5. Painel do serviço de conformidade observado a partir do console do Red Hat Insights

No serviço de conformidade, você pode avaliar um sistema em relação às políticas incluídas no guia de segurança do sistema do RHEL ou criar sua própria política do zero.

O serviço de conformidade destacará caso a versão do OpenSCAP em uso não seja compatível com a versão do RHEL em uso (Figura 5). E, se houver sistemas atribuídos ao host, mas que não se reportam ao Insights, isso também é fácil de observar no console.

Para cada política, você poderá ver o número de sistemas que estão sendo avaliados em relação à política, além do nível de conformidade da política. Cada política tem um limite configurável para que você possa definir limites de risco em níveis de aplicação.

Você também tem a opção de personalizar as regras que fazem parte das políticas usando o serviço de conformidade e começar a monitorá-las rapidamente. Como alternativa, use o workbench do SCAP para personalizar políticas. No entanto, se você quiser personalizar as políticas no workbench do SCAP, o Insights não poderá verificar as alterações personalizadas. Será necessário fazer as alterações diretamente no Insights.

Observe que a implantação do OpenSCAP no RHEL é uma abordagem de força bruta para cada sistema. No entanto, existem maneiras de escalar verticalmente, incluindo o uso do Red Hat Satellite conectado ao Insights com o Cloud Connector, o que permite implantar centenas ou milhares de sistemas com bastante facilidade.

Para resumir, quando se trata do gerenciamento de conformidade da sua organização, o Insights funciona simultaneamente como seu painel, permitindo que você preveja proativamente e elimine esses avisos pela raiz, com a ajuda de seu mecânico de confiança, o Ansible.

Mais informações

Sobre o autor

Ally Kouao is a Portfolio Solution Architect based in the UK, who joined Red Hat in 2019. Her areas of interest and expertise encompass all things to do with security and automation.

Mais como este

Redefining automation governance: From execution to observability at Bradesco

The nervous system gets a soul: why sovereign cloud is telco’s real second act

Understanding AI Security Frameworks | Compiler

Data Security And AI | Compiler

Navegue por canal

Automação

Últimas novidades em automação de TI para empresas de tecnologia, equipes e ambientes

Inteligência artificial

Descubra as atualizações nas plataformas que proporcionam aos clientes executar suas cargas de trabalho de IA em qualquer ambiente

Nuvem híbrida aberta

Veja como construímos um futuro mais flexível com a nuvem híbrida

Segurança

Veja as últimas novidades sobre como reduzimos riscos em ambientes e tecnologias

Edge computing

Saiba quais são as atualizações nas plataformas que simplificam as operações na borda

Infraestrutura

Saiba o que há de mais recente na plataforma Linux empresarial líder mundial

Aplicações

Conheça nossas soluções desenvolvidas para ajudar você a superar os desafios mais complexos de aplicações

Virtualização

O futuro da virtualização empresarial para suas cargas de trabalho on-premise ou na nuvem