Cet article examine l'évolution des risques liés à la sécurité informatique et leurs répercussions sur les entreprises, avant de proposer une architecture de conformité automatisée. Une seconde partie, publiée à part, offre une démonstration de cette architecture associée à Red Hat Insights et à Red Hat Ansible Automation Platform.

Sur le tableau de bord d'une voiture, il arrive que des voyants s'illuminent pour signaler un problème. Si le propriétaire de la voiture tarde à s'en occuper, il devra souvent y consacrer plus de temps et d'énergie, ce qui augmentera son niveau de stress. Mieux vaut donc traiter rapidement les avertissements et les avis, avant que le problème dégénère.

À l'instar d'un tableau de bord, nous pouvons vous aider à garder une longueur d'avance et à assurer la conformité de votre entreprise grâce à Insights et à Ansible Automation Platform, afin de veiller au respect de vos exigences réglementaires et de sécurité.

Évolution du paysage des risques

Selon un rapport de Gartner publié en 2020, 75 % des directeurs informatiques investissent dans la prévention des risques informatiques. Ce chiffre a probablement augmenté au cours des deux dernières années. Une atténuation des risques renforcée va de pair avec certaines exigences réglementaires et de conformité, ce qui augmente la complexité.

La conformité de la sécurité consiste à suivre les règles énoncées dans la politique de conformité. Plusieurs normes réglementaires doivent être appliquées en permanence : le NIST (National Institute of Standards and Technology), qui fournit des recommandations sur des questions liées aux technologies, la norme PCI-DSS (Payment Card Industry Data Security Standard) pour des paiements sécurisés, etc. Cet article s'intéresse à la norme CIS (Center of Internet Security). Le CIS est une organisation à but non lucratif qui protège les entreprises publiques et privées contre les cybermenaces.

Il faut savoir qu'il n'existe pas de politique de sécurité standardisée. Les politiques varient d'une entreprise à l'autre, voire d'un système à l'autre. Les systèmes servent différents objectifs et n'ont pas tous la même importance. Aucune approche universelle ne permet d'assurer la conformité de la sécurité.

Ainsi, les solutions que vous adoptez en matière de conformité touchent tous les niveaux de votre entreprise. Les priorités varient en fonction du poste occupé. Deux profils clés sont illustrés ci-dessous : un responsable de la sécurité des systèmes d'information (RSSI) et un administrateur système.

Voici les éléments pris en compte par le RSSI :

Augmenter la flexibilité et l'agilité des technologies et de l'infrastructure, sans compromettre la sécurité

Répondre aux exigences de conformité et de gouvernance

Éviter les pannes informatiques et les failles de sécurité qui ternissent la réputation

Voici les éléments pris en compte par l'administrateur système (ou l'administrateur sécurité dans les grandes entreprises) :

Élaborer et faire appliquer les normes de sécurité, les meilleures pratiques, les mesures préventives et les plans de récupération après sinistre

Surveiller les réseaux pour identifier les failles de sécurité et les analyser immédiatement

Mettre en œuvre et mettre à jour des logiciels de protection des données

En 2021, Gartner a calculé que les clients perdaient en moyenne 300 000 $ par heure pendant les temps d'arrêt informatiques. D'après ce rapport, de nombreux facteurs entrent en jeu, comme le chiffre d'affaires, le secteur, la durée de la panne, le nombre de personnes concernées et le moment de la journée.

Une analyse des pertes financières importantes révèle également que les chiffres sont plus élevés dans les entreprises reposant sur la transaction de gros volumes de données, telles que les banques et les sites de vente au détail, ainsi que pour les services touchés par une panne pendant un pic d'utilisation. C'est pourquoi les entreprises recherchent des solutions qui permettent de gérer la multiplication des outils, de réduire les risques et d'optimiser les ressources. Nos solutions, notamment Red Hat Satellite, Ansible Automation Platform et Insights, peuvent aider à relever ces défis.

Architecture de conformité

Certaines de ces technologies peuvent fonctionner ensemble pour produire une architecture de conformité plus adaptée.

On dit qu'une personne se tourne vers l'automatisation lorsqu'elle rencontre un problème qu'elle ne veut plus résoudre. Mais par où commencer ? Nous travaillons avec le projet Compliance as Code (CaC, ou conformité en tant que code) sur GitHub. Un framework nous permet d'automatiser le développement des contenus sur la conformité. Ce projet ne se limite pas à la gestion des configurations, il vise à sécuriser les conteneurs, les systèmes d'exploitation, les applications, les plateformes de conteneurs et les services, et à en faire la démonstration. Tous ces éléments entrent plus globalement dans le projet OpenSCAP.

Validé et certifié par le NIST, OpenSCAP est l'outil d'analyse de sécurité que nous avons choisi. Il est fréquemment utilisé avec les souscriptions Red Hat Enterprise Linux (RHEL) et Satellite. Il analyse les vulnérabilités connues et la conformité de la sécurité, en plus de prendre en charge l'automatisation. D'ailleurs, nous fournissons et prenons en charge de nombreux playbooks de correction Ansible.

OpenSCAP permet de produire des contenus personnalisables via l'interface graphique de SCAP Workbench. Là réside l'avantage de la plateforme OpenSCAP : les politiques sont facilement personnalisables, ce qui permet de refléter les processus mis en place par chaque entreprise pour respecter les normes. La partie qui suit ce premier article présente un exemple de cette approche, mais il existe d'autres manières de s'y prendre.

Comme évoqué précédemment, le CIS contribue à la protection des entreprises publiques et privées contre les cybermenaces. Ces efforts passent notamment par la mise en œuvre des critères CIS, à savoir les meilleures pratiques documentées du secteur en matière de sécurité pour la configuration des systèmes informatiques, des logiciels et des réseaux. Un profil de test (Figure 1), comme ceux disponibles dans le fichier PDF des critères CIS, comprend généralement les éléments suivants :

Le titre de l'aperçu du profil de test

L'emplacement compatible avec le profil (serveur ou poste de travail) et le niveau du profil (1 ou 2), le niveau 2 présentant des exigences de sécurité plus élevées

Une description du profil

La logique du profil de test

Figure 1 : profil de test 5.2.11 (critères CIS pour Red Hat Enterprise Linux 8 v2.0.0)

Heureusement, la correction requise pour respecter le profil de test est également fournie dans la documentation :

Figure 2 : correction du profil de test 5.2.11

Voici un extrait d'un exemple de procédure simple qui permet de mettre en œuvre le profil ci-dessus à l'aide d'un playbook Ansible :

- name: ssh disable PermitEmptyPasswords

lineinfile:

state: present

dest: /etc/ssh/sshd_config

regexp: ^#?PermitEmptyPasswords

line: PermitEmptyPassword no

notify: restart sshdFonctionnement joint d'Ansible Automation Platform et d'OpenSCAP

Maintenant que nous avons couvert la contribution de Red Hat Ansible Automation Platform à la mise en conformité, intéressons-nous au fonctionnement automatisé de la plateforme avec OpenSCAP.

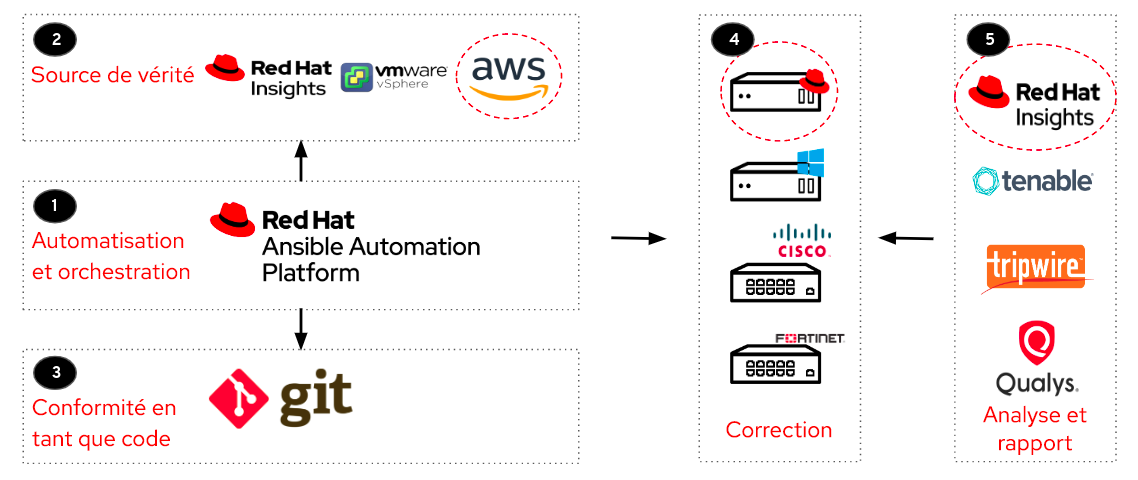

Figure 3 : workflow de conformité automatisé

Le workflow prévu, illustré dans la Figure 3, est le suivant :

Le plug-in dynamique Ansible découvre les nœuds enregistrés à gérer à partir de la source de vérité.

La source de vérité est une plateforme indispensable pour vos nœuds enregistrés. Il peut s'agir de Red Hat Insights, de VMware, d'AWS, etc.

Les changements doivent être corrigés via le code. Ce code est extrait de Git, d'où l'on peut extraire les règles et playbooks adéquats pour alimenter Ansible Automation Platform.

Il est désormais possible de corriger tout type d'appareil, qu'il s'agisse d'un serveur Linux, Windows ou Cisco, ou d'un autre appareil.

Enfin, pour connaître l'état de l'hôte, des analyses préalables et ultérieures sont nécessaires. Certains outils donnent accès à cette information, comme OpenSCAP dans Red Hat Insights, Tenable et Tripwire.

Les icônes entourées d'une ligne en pointillés rouge dans la Figure 3 interviendront dans la procédure de correction de la seconde partie de cet article, mais ce workflow montre l'étendue des cas d'utilisation. La solution Insights est utilisée à deux reprises. Puisque les problèmes seront principalement corrigés avec cette solution, il faut comprendre ses capacités de gestion proactive du niveau de conformité.

Red Hat Insights est une offre de type SaaS (Software-as-a-Service) disponible sur Hybrid Cloud Console. Elle permet d'effectuer des analyses, de prévoir de manière proactive ce qui se passe dans l'environnement informatique et de trier les risques qui menacent le bon fonctionnement des technologies. Elle peut également donner des recommandations via son service Advisor et automatiser les corrections apportées.

Les avantages d'Insights s'appliquent à toute l'entreprise, pas seulement aux personnes qui l'utilisent ou qui administrent un environnement Red Hat.

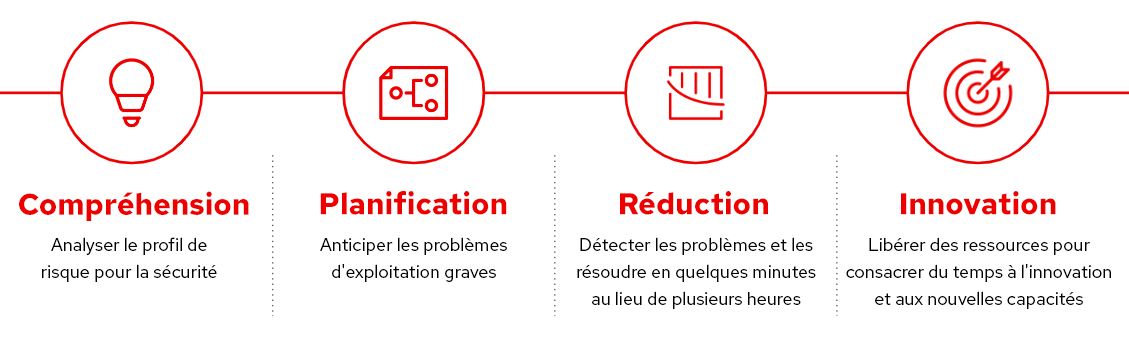

Figure 4 : principaux avantages de pour une entreprise

Pour savoir si une entreprise est concernée par une vulnérabilité récente, Insights peut extraire une liste en quelques secondes à partir de tous les systèmes enregistrés.

Si les systèmes ont été affectés par cette vulnérabilité, Insights génère un playbook exécutable manuellement pour les corriger. Si vous préférez automatiser ces processus, vous pouvez connecter Satellite à Insights avec Cloud Connector et automatiser les corrections d'un simple clic.

Ainsi, les équipes peuvent passer d'un modèle réactif à un modèle proactif. Au lieu de réagir à l'incident en cours, elles peuvent réduire les risques de manière proactive, avant que l'incident se produise, et ainsi concentrer leurs efforts sur des initiatives plus stratégiques et à plus forte valeur ajoutée pour l'entreprise.

Service Compliance dans Red Hat Insights

Inclus dans Insights, le service Compliance repose sur la création de rapports OpenSCAP. Il aide les clients à évaluer, surveiller, corriger et créer des rapports sur les exigences réglementaires et de conformité internes et externes dans leur environnement Red Hat.

Figure 5 : tableau de bord du service Compliance à partir de la console Red Hat Insights

Le service Compliance permet d'évaluer un système par rapport aux politiques incluses dans le guide de sécurité des systèmes de RHEL ou de créer des politiques à partir de zéro.

Ce service signale tout problème de compatibilité entre les versions d'OpenSCAP et de RHEL en cours d'utilisation (Figure 5). De plus, les systèmes affectés à l'hôte qui ne communiquent pas avec Insights sont facilement détectables sur la console.

Pour chaque politique, vous pouvez voir le nombre de systèmes évalués et leur niveau de conformité avec cette politique. Chacune est associée à un seuil configurable, de sorte qu'il est possible de définir des seuils de risque au niveau de l'application.

Par ailleurs, le service Compliance permet de personnaliser les règles qui composent les politiques et de commencer rapidement à les surveiller. Le workbench SCAP peut également servir à personnaliser ces politiques. Néanmoins, cette pratique empêche le service Insights de vérifier les modifications. Les changements doivent être effectués directement dans Insights.

Il faut savoir que le déploiement d'OpenSCAP sur RHEL revient à utiliser la force brute pour chaque système. Cependant, des options évolutives existent, par exemple la connexion de Red Hat Satellite à Insights à l'aide de Cloud Connector afin de déployer facilement des centaines, voire des milliers de systèmes.

En résumé, la solution Insights représente à la fois un tableau de bord et un outil de vérification pour la gestion de la conformité. L'entreprise peut s'appuyer sur Ansible pour anticiper et rendre caducs les avis de manière proactive.

En savoir plus

À propos de l'auteur

Ally Kouao is a Portfolio Solution Architect based in the UK, who joined Red Hat in 2019. Her areas of interest and expertise encompass all things to do with security and automation.

Plus de résultats similaires

The nervous system gets a soul: why sovereign cloud is telco’s real second act

More than meets the eye: Behind the scenes of Red Hat Enterprise Linux 10 (Part 6)

Understanding AI Security Frameworks | Compiler

Data Security And AI | Compiler

Parcourir par canal

Automatisation

Les dernières nouveautés en matière d'automatisation informatique pour les technologies, les équipes et les environnements

Intelligence artificielle

Actualité sur les plateformes qui permettent aux clients d'exécuter des charges de travail d'IA sur tout type d'environnement

Cloud hybride ouvert

Découvrez comment créer un avenir flexible grâce au cloud hybride

Sécurité

Les dernières actualités sur la façon dont nous réduisons les risques dans tous les environnements et technologies

Edge computing

Actualité sur les plateformes qui simplifient les opérations en périphérie

Infrastructure

Les dernières nouveautés sur la plateforme Linux d'entreprise leader au monde

Applications

À l’intérieur de nos solutions aux défis d’application les plus difficiles

Virtualisation

L'avenir de la virtualisation d'entreprise pour vos charges de travail sur site ou sur le cloud