개요

하이브리드 클라우드 보안이란 퍼블릭는 또는 프라이빗 클라우드를 하나 이상 포함하는 여러 IT 환경 전반에서 워크로드 이식성, 오케스트레이션 및 관리 기능을 통합한 IT 아키텍처에 연결된 데이터, 애플리케이션 및 인프라에 대한 보호를 뜻합니다.

하이브리드 클라우드는 데이터의 잠재적 노출 위험을 줄여줍니다. 민감하거나 중요한 데이터를 퍼블릭 클라우드에서 분리하는 동시에 그러한 위험이 없는 데이터에 대해서는 클라우드를 활용할 수 있습니다.

보안 향상을 위해 하이브리드 클라우드를 선택하는 이유는 무엇일까요?

기업은 하이브리드 클라우드를 통해 규정 준수, 감사, 정책 또는 보안 요구 사항에 따라 워크로드와 데이터를 배치할 위치를 선택할 수 있습니다.

하이브리드 클라우드를 구성하는 다양한 환경은 서로 분리된 고유의 엔티티로서, 리소스와 워크로드 전송을 돕는 컨테이너 또는 암호화된 애플리케이션 프로그래밍 인터페이스(Application Programming Interface, API)를 통해 두 환경 간에 데이터를 쉽게 마이그레이션할 수 있습니다. 기업에서는 이와 같이 개별적이지만 서로 연결된 아키텍처를 활용하여 중요한 워크로드는 프라이빗 클라우드에서 실행하고 덜 민감한 워크로드는 퍼블릭 클라우드에서 실행할 수 있습니다. 이렇게 함으로써 기업은 데이터 노출을 최소화할 수 있으며, 유연한 IT 포트폴리오를 커스터마이징할 수 있습니다.

하이브리드 클라우드 보안의 구성 요소

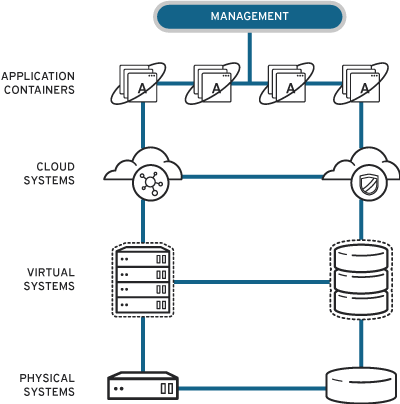

하이브리드 클라우드 보안은 일반적인 컴퓨터 보안과 마찬가지로 물리, 기술 및 관리라는 세 가지 구성요소로 이루어져 있습니다.

물리적 제어는 실제 하드웨어를 보호하는 것입니다. 잠금 장치와 경비, 보안 카메라가 그 예입니다.

기술적 제어는 암호화, 네트워크 인증 및 관리 소프트웨어와 같이 IT 시스템 자체에 설계된 보호 기능을 말합니다. 하이브리드 클라우드를 위한 강력한 보안 툴의 상당수는 기술적 제어입니다.

마지막으로 관리 제어는 교육 및 재해 대비 계획과 같이 보안을 강화하도록 사용자 행동을 지원하는 프로그램을 말합니다.

하이브리드 클라우드 보안을 위한 물리적 제어

하이브리드 클라우드는 다양한 위치에 걸쳐 있으므로 물리적 보안을 구현하기가 특히 어렵습니다. 모든 머신 주변에 경계를 구축해 문을 걸어 잠글 수는 없기 때문입니다.

퍼블릭 클라우드와 같은 공유 리소스의 경우, 클라우드 제공업체와 실제 보안 표준을 정의하는 서비스 수준 계약(Service Level Agreements, SLA)을 체결하고 있을 수 있습니다. 예를 들어, 일부 퍼블릭 클라우드 제공업체는 정부 고객과 계약을 체결하여 물리적 하드웨어에 액세스 권한을 가지는 직원 수를 제한합니다.

그러나 우수한 SLA 수준을 사용하더라도 퍼블릭 클라우드 제공업체를 이용하는 경우에는 어느 정도 제어 권한을 포기하게 되는데, 이는 결국 다른 보안 제어 권한이 더욱 중요해진다는 것을 의미합니다.

하이브리드 클라우드 보안을 위한 기술적 제어

기술적 제어는 하이브리드 클라우드 보안의 핵심입니다. 하이브리드 클라우드를 중앙 집중식으로 관리하면 기술적 제어를 보다 쉽게 구현할 수 있습니다.

하이브리드 클라우드 툴박스에서 가장 강력한 기술적 제어로는 암호화, 자동화, 오케스트레이션, 액세스 제어 및 엔드포인트 보안이 있습니다.

암호화

암호화를 사용하면 물리 머신의 보안이 침해되더라도 읽을 수 있는 모든 데이터가 노출될 위험이 크게 감소될 수 있습니다.

유휴 상태의 데이터(Data at rest)와 전송 중인 데이터(Data in motion)를 암호화할 수 있습니다. 그 방법은 다음과 같습니다.

유휴 상태의 데이터 보호:

전체 디스크 암호화(파티션 암호화)는 컴퓨터가 꺼져 있는 동안 데이터를 보호합니다. 대량으로 하드 드라이브 파티션을 암호화할 수 있는 Linux 통합 키 설정(Linux Unified Key Setup-on-disk, LUSK) 형식을 사용해 보세요.

하드웨어 암호화는 하드 드라이브를 무단 액세스로부터 보호합니다. 암호 키를 저장하는 하드웨어 칩인 신뢰할 수 있는 플랫폼 모듈(Trusted Platform Module, TPM)을 사용해 보세요. TPM이 활성화되면 사용자가 로그인을 인증할 때까지 하드 드라이브가 잠깁니다.

수동으로 비밀번호를 입력하지 않고 root 볼륨을 암호화합니다. 고도로 자동화된 클라우드 환경을 구축한 경우, 이를 기반으로 암호화 자동화를 구축합니다. Linux를 사용 중인 경우 물리 및 가상 머신에서 동작하는 네트워크 바운드 디스크 암호화(Network Bound Disk Encryption, NBDE)를 사용합니다. 추가로 TMP를 NBDE에 통합하고 2중 레이어 보안을 제공합니다(NMDE는 네트워크화된 환경을 보호하는 반면 TPM은 온프레미스에서 동작합니다).

전송 중인 데이터 보호:

네트워크 세션을 암호화합니다. 전송 중인 데이터는 가로채기 및 변경의 위험이 훨씬 높습니다. 암호화를 사용하는 인터넷 프로토콜의 확장 버전인 인터넷 프로토콜 보안(Internet Protocol Security, IPsec)을 사용해 보세요.

이미 보안 표준을 구현한 제품을 선택합니다. 연방 정보 처리 표준(Federal Information Processing Standard, FIPS) PUB 140-2를 지원하는 제품은 암호화 모듈을 사용하여 위험성이 높은 데이터를 보호합니다.

자동화

자동화가 하이브리드 클라우드에 적합한 이유를 파악하려면 수동 모니터링과 패치 작업의 단점을 살펴봅니다.

보안 및 규정 준수를 수동으로 모니터링하면 득보다 실이 많아집니다. 패치와 설정 관리를 수동으로 실행하면 비동기식으로 구현될 위험이 있습니다. 또한 셀프 서비스 시스템을 구현하기가 더욱 어려워집니다. 보안 침해가 발생하면 수동 패치 및 설정 기록이 손실될 위험이 있으며 팀에 내분을 일으켜 서로 책임을 전가하는 사태로 번질 수 있습니다. 뿐만 아니라 수동 프로세스는 오류가 발생하기 쉽고 더 많은 시간이 소요되는 경향이 있습니다.

반면 자동화를 활용하면 사후 대처에 그치지 않고 위험에 미리 대비할 수 있습니다. 자동화를 통해 룰을 설정하고 공유하며 프로세스를 확인할 수 있으므로 궁극적으로 보안 감사를 손쉽게 통과할 수 있습니다. 하이브리드 클라우드 환경을 평가하면서 다음의 프로세스를 자동화하는 방안을 고려해보세요.

환경 모니터링

컴플라이언스 확인

패치 구현

사용자 정의 또는 규제 보안 기준 구현

오케스트레이션

클라우드 오케스트레이션은 여기서 한 발 더 나아갑니다. 자동화는 특정 요소를 정의하는 것으로, 오케스트레이션은 해당 요소를 통합하는 방법을 한데 모아놓은 것으로 생각할 수 있습니다.

오케스트레이션을 통해 클라우드 리소스와 해당 소프트웨어 구성 요소를 단일 장치로 관리할 수 있으며 템플릿을 통해 이들을 반복 가능한 자동화 방식으로 배포할 수 있습니다.

오케스트레이션의 보안상 최대 장점은 표준화입니다. 클라우드의 유연성을 제공하면서도 배포된 시스템이 보안 및 컴플라이언스 표준을 충족하는지 확인할 수 있기 때문입니다.

액세스 제어

하이브리드 클라우드는 액세스 제어도 활용합니다. 사용자 계정을 필요한 권한으로만 제한하고 이중 인증을 요구하는 방안을 고려합니다. 또한 가상 프라이빗 네트워크(Virtual Private Network, VPN)에 연결된 사용자로만 액세스를 제한하면 보안 표준을 유지관리하는 데 도움이 될 수 있습니다.

엔드포인트 보안

엔드포인트 보안이란 사용자가 스마트폰, 태블릿 또는 컴퓨터를 분실, 도난 또는 해킹당한 경우 소프트웨어를 사용해 원격으로 액세스를 취소하거나 민감한 데이터를 지우는 것을 의미합니다.

사용자가 어디서나 개인 기기를 사용해 하이브리드 클라우드에 연결할 수 있으므로 엔드포인트 보안은 필수적입니다. 공격자가 개별 사용자에 대한 피싱 공격과 개별 기기를 손상시키는 맬웨어로 시스템을 표적으로 삼을 수 있습니다.

여기에서는 이를 기술적 제어로 분류하고 있으나 엔드포인트 보안은 물리적, 기술적 및 관리 제어를 결합합니다. 물리적 기기의 보안을 유지하고, 기기 정보가 악용되지 않도록 위험을 제한하는 기술적 제어를 사용하고, 사용자에게 보안 모범 사례를 교육하기 때문입니다.

하이브리드 클라우드 보안을 위한 관리 제어

마지막으로 하이브리드 클라우드 보안의 관리 제어는 인적 요소를 고려하여 구현됩니다. 하이브리드 클라우드 환경은 고도의 연결성을 갖추고 있어 모든 사용자에게 보안 책임이 있기 때문입니다.

재해 대비 및 복구는 관리 제어의 예입니다. 하이브리드 클라우드 일부가 공격을 받아 오프라인 상태가 된다면, 누가 어떤 작업에 책임이 있을까요? 데이터 복구를 위한 프로토콜이 마련되어 있습니까?

하이브리드 아키텍처는 관리 보안 면에서 상당한 이점을 제공합니다. 리소스가 잠재적으로 온사이트와 오프사이트 하드웨어에 배포되어 있으므로 백업과 이중화 옵션을 활용할 수 있습니다. 퍼블릭 및 프라이빗 클라우드를 포함하는 하이브리드 클라우드에서는 프라이빗 데이터 센터 클라우드에 구축된 시스템에 장애가 발생하는 경우 퍼블릭 클라우드로 페일오버할 수 있습니다.

한 번에 해결되지 않는 IT 보안

IT 보안에는 시간이 소요되고 반복 작업이 필요합니다. 보안 환경은 끊임없이 변화합니다. 존재하지 않는 완벽한 보안 상태에 도달해야 한다는 부담감에 시달리는 것보다는, 한 단계씩 발전하는 데 집중하면서 합리적이고 면밀한 조치를 통해 보안을 강화하는 것이 현실적입니다.