この記事は、2 部構成のシリーズの第 1 部です。進化する IT セキュリティリスクの状況とそれが組織に与える影響を俯瞰し、その後、推奨される自動化されたコンプライアンス・アーキテクチャについて説明します。第 2 部では、Red Hat Insights と Red Hat Ansible Automation Platform を使用した場合、自動化されたコンプライアンス・アーキテクチャが実際にどのように機能するかを示します。

車を運転したり乗ったりしたことがある人は、ダッシュボードに何らかの警告ランプが点灯しているのを見たことがあるでしょう。注意が必要な問題が発生すると、ダッシュボードに表示されます。解決せずに放っておくと、かえって多くの時間とエネルギーを浪費することになり、ストレスレベルが上昇することはよくあります。このような結果を考えると、警告や注意が表示されたときに、問題に発展する前に迅速に対処しないことによるリスクを軽減する必要性がクリアになります。

Red Hat はお客様の法令およびセキュリティのコンプライアンス要件への準拠について、Insights と Ansible Automation Platform を使用して車のダッシュボードや整備士のような機能を果たし、お客様がコンプライアンスを維持しつつ、他社に先行できるよう支援します。

リスクをとりまく状況の進化

2020 年の Gartner レポートによると、CIO の 75% はサイバーリスク対策を強化するために投資しており、この数字はここ 2、3 年でさらに増加していると思われます。サイバーリスク対策の強化を目指すにしても、同時にコンプライアンスおよび規制要件も満たさなければならず、それによって複雑性が高まります。

セキュリティ・コンプライアンスは、コンプライアンスポリシーに書かれたルールにシステムが従っているかどうかを判断します。継続的な順守が必要な規制標準は多数あります。たとえば、テクノロジー関連のガイドラインを提供する米国立標準技術研究所 (NIST) や、決済時に会社と顧客を保護する Payment Card Industry Data Security Standard (PCI-DSS) などがあります。この記事では、Center of Internet Security (CIS) 標準に焦点を当てます。CIS は、公的機関や民間の組織をサイバー脅威から保護することを目的とした非営利団体です。

ここで重要なのは、あらゆる場面で使える標準セキュリティポリシーなど存在しないということです。ポリシーは組織によって異なり、同じ組織内でもシステムによって異なります。システムが複数あればそれぞれの目的は異なり、重要度にも差があります。セキュリティ・コンプライアンスについて、すべてをカバーする万能アプローチは存在しません。

なぜそれが重要であるかと言えば、コンプライアンスに関してどのソリューションを導入するかは、経営陣から一般社員まで組織全体に影響を与えます。コンプライアンスに関して考慮する事項は役職によって異なります。情報セキュリティ最高責任者 (CISO) とシステム管理者という 2 つの主要なペルソナについて見ていきましょう。

CISO の考慮事項には以下のようなものがあります。

適切なセキュリティ体制を維持しながら、テクノロジーとインフラストラクチャの柔軟性とアジリティを高める

コンプライアンスおよびガバナンスの要件を満たす

IT の停止やセキュリティ侵害に起因するネガティブな評判の回避

システム管理者 (より大きな組織ではセキュリティ管理者) の考慮事項には以下のようなものがあります。

組織のセキュリティ標準、ベストプラクティス、予防対策、障害復旧プランを策定およびサポートする

セキュリティ侵害を防ぐためにネットワークを監視し、違反が発生していれば調査する

データを保護するためのソフトウェアを実装し、更新する

2021 年に Gartner が発表したレポートでは、IT ダウンタイムが発生すると平均で 1 時間あたり 30 万ドルが失われると報告されています。このレポートによると、発生するコストは収益、業種、停止の継続時間、影響を受けた人の数、停止が発生した時間帯など、多くの要因に左右されます。

レポートでは、損害が多額に上る可能性があるケースについても詳しく説明されています。たとえば、銀行やオンライン小売業など大量のデータを処理する企業や、日中のピーク時間帯に障害が発生したサービスでは損害額が極めて大きくなることが予想されます。そのため、スプロールの管理やリスクの軽減を実現し、限られたリソースでも運用しやすいソリューションが求められています。Red Hat には、Red Hat Satellite、Ansible Automation Platform、Insights など、これらの課題への対処に役立つソリューションがあります。

コンプライアンス・アーキテクチャ

続いて、これらのテクノロジーがどのように連携し、より適切なコンプライアンス・アーキテクチャを実現するかについて説明します。

自動化は、二度と解決するはめにはなりたくない問題が発生したときに行われると言われています。しかし、どこから始めればよいのでしょうか?Red Hat は GitHub で、Compliance as Code (CaC) というプロジェクトに取り組んでいます。CaC プロジェクトには、コンプライアンスのためのコンテンツを自動的に開発するためのフレームワークがあります。それは単なる構成管理ではなく、コンテナ、オペレーティングシステム、アプリケーション、コンテナ・プラットフォーム、サービスをセキュリティ保護し、そのすべてを実証するものです。これは最終的に OpenSCAP プロジェクトに反映されます。

OpenSCAP は NIST によって検証および認定されています。Red Hat はこれをセキュリティスキャナーとして選択しており、OpenSCAP は Red Hat Enterprise Linux (RHEL) と Satellite のサブスクリプションで頻繁に使用されています。OpenSCAP は既知の脆弱性とセキュリティ・コンプライアンスのスキャンを実行し、自動化サポートを備えています。Red Hat は修復用 Ansible Playbook を数多く提供およびサポートしています。

OpenSCAP を使用すると、そこからさらに一歩進んで、カスタマイズ可能なコンテンツを SCAP Workbench のグラフィカル・インタフェースで作成することができます。Red Hat は、各組織が一定の基準を満たすために、独自にカスタマイズした一連のプロセスを持っていることを理解しています。そして OpenSCAP プラットフォームの強みは、組織独自のプロセスに合わせてポリシーをカスタマイズすることが極めて容易にできることです。続く第 2 部ではその方法の例を紹介しますが、方法は他にもあります。

この記事の前半で説明したように、CIS は、公的機関や民間組織をサイバー脅威から保護することを目指しています。これを実現する方法の 1 つは、CIS ベンチマーク (IT システム、ソフトウェア、およびネットワークのセキュリティ構成に関する業界のベストプラクティスを文書化したもの) を実装することです。図 1 に示すように、ベンチマークプロファイル (簡単にダウンロードできる CIS ベンチマーク PDF で確認可能) には通常、以下のものが含まれます。

ベンチマークプロファイルの概要を示すタイトル

プロファイルの適用対象 (サーバーまたはワークステーション) とプロファイルのレベル (1 または 2、レベル 2 の方がセキュリティ要件が高い)

プロファイルの説明

ベンチマークプロファイルの根拠

図 1:ベンチマークプロファイル 5.2.11 (CIS Red Hat Enterprise Linux 8 ベンチマーク v2.0.0)

ベンチマークプロファイルを満たすために必要な修正もドキュメントで確認できます。

図 2:ベンチマークプロファイル 5.2.11 の修正

以下は、上記のプロファイルを Ansible Playbook を使用して簡単に実装する方法の例です。

- name: ssh disable PermitEmptyPasswords lineinfile: state: present dest: /etc/ssh/sshd_config regexp: ^#?PermitEmptyPasswords line: PermitEmptyPassword no notify: restart sshd

Ansible Automation Platform と OpenSCAP の連携

ここまで、Red Hat Ansible Automation Platform がコンプライアンスをどのように支援できるのかを見てきました。では、このプラットフォームと OpenSCAP は自動化された方法でどのように連携するのでしょうか。

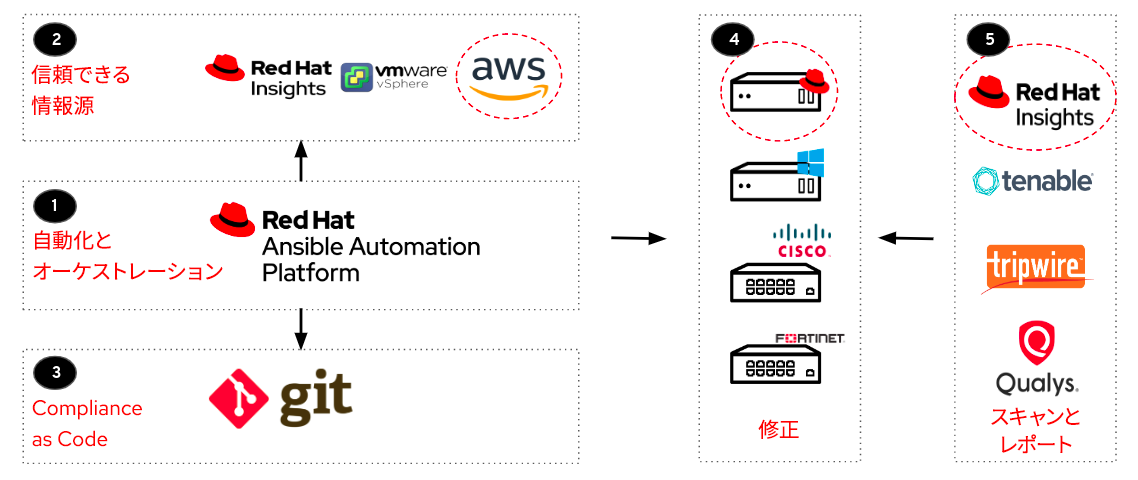

図 3:自動化されたコンプライアンス・ワークフロー

図 3 に示されたワークフローは次のように機能します。

Ansible 動的プラグインが信頼できる情報源を参照し、管理の必要な登録済みノードを検出します。

信頼できる情報源は、たとえば Red Hat Insights、VMware、AWS など、登録済みノードに必要なプラットフォームです。

変更を実際に修正するためにはコードが必要です。コードは Git から取得します。Git では適切なルールと Playbook を抽出して Ansible Automation Platform にフィードできます。

これで、Linux サーバー、Windows、シスコなどの任意のデバイスに対して修復を行う準備が整います。

最後に、事前と事後にスキャンを実行してホストの状態とその修復状態を確認するには、Red Hat Insights の OpenSCAP、Tenable、Tripwire などの可視化ツールを使うことができます。

図 3 の赤い点線で囲まれたアイコンは、第 2 部の修正手順で使用するものです。しかしこのワークフローを見れば、ユースケースが無限にあることはお判りいただけるかと思います。ワークフローの複数の場所に Insights が登場していることにお気づきの方もおられるかもしれません。修復では主に Insights を使用します。ですからコンプライアンスのレベルをプロアクティブに管理するために Insights がどう役立つかを知っておくことは有益です。

Red Hat Insights は、Hybrid Cloud Consoleで利用できる Software-as-a-Service (SaaS) オファリングです。Insights を使用すると、IT 資産の全体で何が起きているかを分析してプロアクティブに予測し、最大限の運用を阻害する可能性があるリスクをテクノロジーの観点からトリアージすることができます。Insights は、 Advisor サービスを通じて推奨事項を提供し、提供された修復を自動的に処理することもできます。

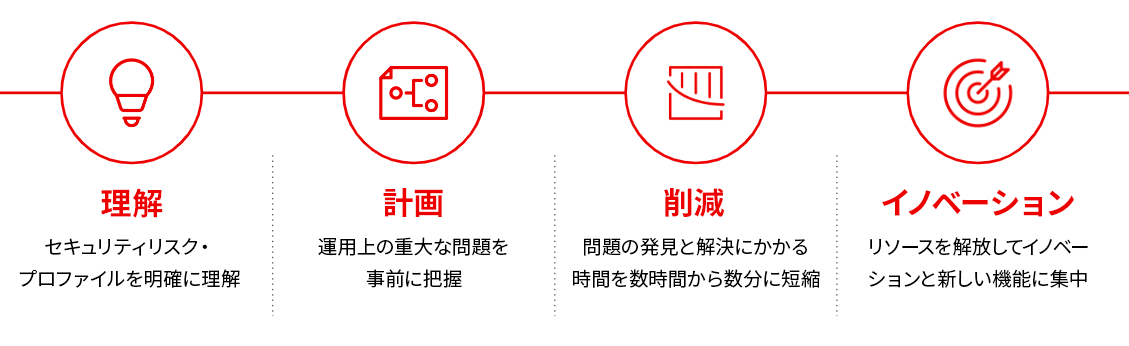

Insights には、直接のユーザーや Red Hat 環境の管理者だけでなく、ビジネスにも付加価値をもたらします。

図 4:Red Hat Insights が組織にもたらすメリットの概要

たとえば、最新の脆弱性が自社ビジネスに影響するかどうかを知る必要がある場合、Insights を使えば、登録されているすべてのシステムから数秒でリストを取得できます。

また、その脆弱性の影響を受けているシステムがある場合は、Insights を使えば、手動で実行して問題を修正するための Playbook を生成できます。これを自動化したい場合は、Cloud Connector を使って Insights に Satellite を接続すれば、ボタンをクリックするだけで修復を自動化できます。

これにより、チームは最終的に、リアクティブではなくプロアクティブに対処できるようになります。つまり、インシデントが発生してからそれに対処するのではなく、発生する前に先回りしてリスクを減らすことができるため、ビジネスにとって重要な、より戦略的で価値の高い取り組みに集中できる自由が得られます。

Red Hat Insights のコンプライアンスサービス

Insights で提供されるコンプライアンスサービスは、OpenSCAP レポートに基づいて構築されています。これは、Red Hat 環境における内外の規制およびコンプライアンス要件を評価、監視、レポート、修復するために役立ちます。

図 5:Red Hat Insights コンソールで表示したコンプライアンスサービス・ダッシュボード

コンプライアンス・サービスで、RHEL のシステムセキュリティガイドに記載のあるポリシーに対してシステムを評価したり、独自のポリシーをゼロから作成したりすることができます。

使用されている OpenSCAP のバージョンが、使用中の RHEL のバージョンでサポートされていない場合、コンプライアンスサービスはそれに関する警告を表示します (図 5)。また、ホストに割り当てられているにもかかわらず Insights との通信を行わないシステムがある場合も、コンソールで簡単に確認できます。

ポリシーごとに、そのポリシーに対して評価されたシステムの数と、それらがポリシーにどの程度準拠しているかが表示されます。各ポリシーにはしきい値を設定でき、アプリケーションレベルでリスクしきい値を指定できます。

また、ポリシーに含まれるルールをコンプライアンスサービスでカスタマイズし、それらの監視をすぐに開始することもできます。ポリシーは、SCAP Workbench を使用してカスタマイズすることもできます。ただし、SCAP Workbench でポリシーを調整した場合、Insights はその変更を検出できないため、Insights 内で直接変更を行う必要があります。

RHEL への OpenSCAP のデプロイには、各システムに対する総当たりのアプローチが使用されます。ただし、Cloud Connector を使用して Insights に接続した Red Hat Satellite を使用するなどの方法をとれば、これをスケールアップして多数の (数百や数千の) システムにも比較的簡単にデプロイできます。

まとめると、Insights は組織のコンプライアンス管理に関して、ダッシュボードと検査の役割を同時に果たすので、プロアクティブにアドバイザリーを確認し、頼れる整備士である Ansible の助けを借りて問題となる前に修復することが可能になります。

詳細はこちら

執筆者紹介

Ally Kouao is a Portfolio Solution Architect based in the UK, who joined Red Hat in 2019. Her areas of interest and expertise encompass all things to do with security and automation.

チャンネル別に見る

自動化

テクノロジー、チームおよび環境に関する IT 自動化の最新情報

AI (人工知能)

お客様が AI ワークロードをどこでも自由に実行することを可能にするプラットフォームについてのアップデート

オープン・ハイブリッドクラウド

ハイブリッドクラウドで柔軟に未来を築く方法をご確認ください。

セキュリティ

環境やテクノロジー全体に及ぶリスクを軽減する方法に関する最新情報

エッジコンピューティング

エッジでの運用を単純化するプラットフォームのアップデート

インフラストラクチャ

世界有数のエンタープライズ向け Linux プラットフォームの最新情報

アプリケーション

アプリケーションの最も困難な課題に対する Red Hat ソリューションの詳細

仮想化

オンプレミスまたは複数クラウドでのワークロードに対応するエンタープライズ仮想化の将来についてご覧ください