Dies ist der erste Artikel einer zweiteiligen Reihe. Wir gehen dabei einen Schritt zurück und sehen uns die sich ständig weiterentwickelnde Landschaft von IT-Sicherheitsrisiken und deren Auswirkungen auf Unternehmen an. Anschließend befassen wir uns mit einem Vorschlag für eine automatisierte Compliance-Architektur. Im zweiten Teil demonstrieren wir, wie eine automatisierte Compliance-Architektur mit Red Hat Insights und Red Hat Ansible Automation Platform in der Praxis aussehen kann.

Wer einmal ein Auto besessen oder zumindest in einem gesessen hat, hat dabei auf dem Dashboard des Autos wahrscheinlich mindestens ein Symbol gesehen. Auf dem Dashboard wird angezeigt, wenn ein Problem aufgetreten ist, das Ihre Aufmerksamkeit erfordert. Wird ein Problem nicht behoben, kostet es letztendlich oft mehr Zeit und Energie und verursacht mehr Stress. Sind diese Konsequenzen das Risiko wert oder wäre es nicht besser, sich umgehend um Warnungen und Hinweise zu kümmern, wenn sie auftreten, bevor sie überhaupt zum Problem werden können?

Wenn es um die Einhaltung von gesetzlichen Vorschriften und Sicherheits-Compliance-Anforderungen in Ihrem Unternehmen geht, kann Red Hat als Ihr Dashboard und Ihre Mechanik-Fachkraft fungieren – mit Insights und Ansible Automation Platform. So können Sie dem Wettbewerb immer einen Schritt voraus sein und für Compliance sorgen.

Veränderungen in der Risikolandschaft

Laut einem Gartner-Bericht aus dem Jahr 2020 investieren 75 % der CIOs in Maßnahmen, um Cyberrisiken besser zu mindern. Diese Zahl ist in den letzten Jahren wahrscheinlich noch gestiegen. Bei diesen Initiativen müssen Organisationen aber gleichzeitig Compliance- und regulatorische Anforderungen erfüllen, was die Komplexität erhöht.

Die Sicherheits-Compliance bestimmt, ob ein System die in einer Compliance-Richtlinie festgelegten Regeln befolgt. Es gibt verschiedene regulatorische Standards, die fortlaufend erforderlich sind. Beispiele sind unter anderem das NIST (National Institute of Standards and Technology), das Richtlinien zu technologiebezogenen Angelegenheiten bereitstellt, und der PCI-DSS (Payment Card Industry Data Security Standard) zum Schutz des eigenen Unternehmens und von Kunden bei der Annahme von Zahlungen. In diesem Artikel konzentrieren wir uns auf den CIS-Standard (Center of Internet Security). CIS ist eine gemeinnützige Organisation, die öffentliche und private Organisationen vor Cyberbedrohungen schützt.

Dabei ist zu beachten, dass es keine standardmäßige Sicherheitsrichtlinie gibt. Richtlinien variieren je nach Organisation und sogar innerhalb der gleichen Organisation, wenn es um deren verschiedene Systeme geht. Systeme verfolgen unterschiedliche Zwecke und können von unterschiedlicher Wichtigkeit sein. Es gibt also wirklich keinen einheitlichen Ansatz für Sicherheits-Compliance.

Warum sollten Sie sich damit befassen? In Sachen Compliance haben die von Ihnen eingeführten Lösungen Auswirkungen auf sämtliche Führungskräfte und Mitarbeitende in Ihrem Unternehmen. Verschiedene Rollen berücksichtigen unterschiedliche Compliance-Aspekte. Im Folgenden werden wir 2 wichtige Personengruppen genauer betrachten: die Chief Information Security Officers (CISO) und die Systemadmins.

Wichtige Aspekte für CISOs:

Flexibilität und Agilität von Technologien und Infrastruktur bei gleichzeitiger Aufrechterhaltung eines angemessenen Sicherheitsstatus

Erfüllen von Compliance- und Governance-Anforderungen

Vermeiden von negativen Schlagzeilen aufgrund von IT-Ausfällen oder Sicherheitsverletzungen

Wichtige Aspekte für Systemadmins (oder für Sicherheitsadmins in größeren Organisationen):

Entwickeln und Unterstützen von organisatorischen Sicherheitsstandards, Best Practices, Präventivmaßnahmen und Disaster Recovery-Plänen

Überwachen der Netzwerke auf Sicherheitsverletzungen und Untersuchen von Verstößen, sobald diese auftreten

Implementieren und Updaten von Software zum Schutz von Daten

Im Jahr 2021 berichtete Gartner von einem Verlust von durchschnittlich 300.000 USD pro Stunde durch IT-Ausfallzeiten. Dem Bericht zufolge hängen die Kosten von vielen Faktoren ab, darunter Umsatz, Branche, Dauer des Ausfalls, Anzahl der betroffenen Personen und Tageszeit des Ausfalls.

Beispiele für erhebliche monetäre Verluste werden im Bericht detailliert beschrieben: Bei Unternehmen wie Banken und dem Online-Einzelhandel, die auf datenintensive Transaktionen angewiesen sind, steigen die Verlustzahlen erheblich, ebenso bei Services, bei denen zu Tagesspitzenzeiten ein Ausfall auftritt. Daher suchen Unternehmen nach Lösungen, mit denen sie ausufernde Komplexitäten managen, Risiken reduzieren und besser mit begrenzten Ressourcen arbeiten können. Red Hat bietet Lösungen wie Red Hat Satellite, Ansible Automation Platform und Insights, mit denen Sie diese Herausforderungen bewältigen können.

Compliance-Architektur

Sehen wir uns an, wie einige dieser Technologien zusammenarbeiten können, um eine passendere Compliance-Architektur zu schaffen.

Es heißt, dass Automatisierung entsteht, wenn Mitarbeitende auf ein Problem stoßen, das sie nie wieder lösen möchten. Aber was ist dabei ein guter Ausgangspunkt? Red Hat arbeitet mit einem Projekt auf GitHub namens Compliance as Code (CaC). Das CaC-Projekt verfügt über ein Framework für die automatisierte Entwicklung von Compliance-Inhalten. Es geht hier nicht nur um das Konfigurationsmanagement, sondern auch um die Sicherung von Containern, Betriebssystemen, Anwendungen, Container-Plattformen und Services – und um deren Einsatz. Dies alles fließt letztendlich in das OpenSCAP-Projekt ein.

OpenSCAP ist von NIST validiert und zertifiziert und der von Red Hat gewählte Sicherheitsscanner, der häufig mit Subskriptionen für Red Hat Enterprise Linux (RHEL) und Satellite genutzt wird. OpenSCAP führt Scans durch, die nach bekannten Schwachstellen suchen und für Sicherheits-Compliance sorgen. Außerdem bietet die Lösung Support für die Automatisierung. Tatsächlich werden viele Ansible Remediation Playbooks von Red Hat bereitgestellt und unterstützt.

Mit OpenSCAP können Sie noch einen Schritt weitergehen und über die grafische Benutzeroberfläche der SCAP Workbench anpassbare Inhalte erstellen. Wir wissen, dass verschiedene Organisationen oft ihre eigenen maßgeschneiderten Prozesse haben, um festgelegte Standards zu erfüllen. Der Vorteil der OpenSCAP-Plattform liegt darin, dass sich Richtlinien ganz einfach an die eigenen Prozesse eines Unternehmens anpassen lassen. Wir zeigen Ihnen im zweiten Teil dieser Reihe ein Beispiel dafür, aber es gibt dabei verschiedene Möglichkeiten.

Wie bereits in diesem Artikel erwähnt, trägt CIS dazu bei, öffentliche und private Organisationen vor Cyberbedrohungen zu schützen. Dies geschieht unter anderem durch die Implementierung von CIS-Benchmarks, also von dokumentierten branchenspezifischen Best Practices für die Sicherheitskonfiguration von IT-Systemen, Software und Netzwerken. In Abbildung 1 sehen Sie ein Benchmark-Profil, das Sie sich in den herunterladbaren PDF-Dateien mit CIS-Benchmarks genauer ansehen können. Ein solches Profil enthält üblicherweise folgende Bestandteile:

Übersichtstitel des Benchmark-Profils

Wo das Profil anwendbar ist (ein Server oder eine Workstation) und ob es sich um ein Profil der Ebene 1 oder 2 handelt, wobei für Ebene 2 höhere Sicherheitsanforderungen gelten

Beschreibung des Profils

Grundgedanke hinter dem Benchmark-Profil

Abbildung 1: Benchmark-Profil 5.2.11 (CIS Red Hat Enterprise Linux 8 Benchmark v2.0.0)

Glücklicherweise wird die zur Erfüllung des Benchmark-Profils erforderliche Fehlerbehebung auch in der Dokumentation bereitgestellt:

Abbildung 2: Fehlerbehebung für Benchmark-Profil 5.2.11

Im Folgenden finden Sie einen Auszug, der zeigt, wie sich das obige Profil mit einem Ansible Playbook einfach implementieren lässt:

- name: ssh disable PermitEmptyPasswords

lineinfile:

state: present

dest: /etc/ssh/sshd_config

regexp: ^#?PermitEmptyPasswords

line: PermitEmptyPassword no

notify: restart sshdWie Ansible Automation Platform und OpenSCAP zusammenarbeiten

Wie wir gesehen haben, kann die Compliance unterstützen. Wie sähe eine automatisierte Zusammenarbeit von Plattform und OpenSCAP aus?

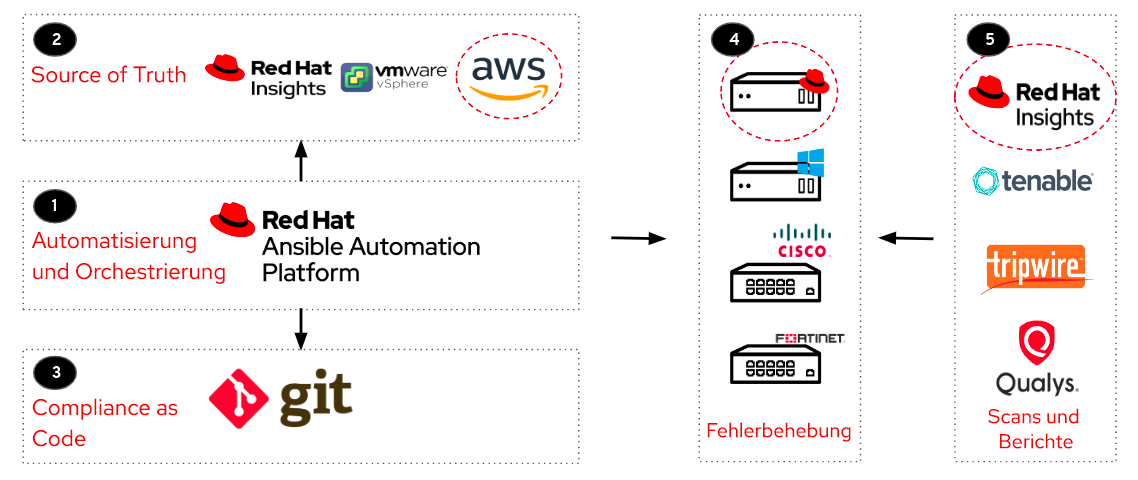

Abbildung 3: Automatisierter Compliance-Workflow

In Abbildung 3 wird der geplante Workflow wie folgt dargestellt:

Das dynamische Ansible-Plugin wechselt zur Source of Truth, um die registrierten Knoten zu ermitteln, die gemanagt werden müssen.

Die Source of Truth ist eine erforderliche Plattform für Ihre registrierten Knoten. Beispiele wären etwa Red Hat Insights, VMware und AWS.

Um Änderungen tatsächlich korrigieren zu können, ist Code erforderlich. Er wird aus Git übernommen, wo Sie die richtigen Regeln und Playbooks extrahieren und in Ansible Automation Platform eingeben können.

Jetzt können Sie Fehler auf beliebigen Geräten beheben, unabhängig davon, ob es sich um einen Linux-Server, Windows, Cisco oder ein anderes Gerät Ihrer Wahl handelt.

Außerdem sollten Sie herausfinden, in welchem Zustand sich Ihr Host im Hinblick auf die Fehlerbehebung befindet, indem Sie Pre- und Post-Workflow-Scans durchführen. Dazu können Sie Tools nutzen, die Ihnen einen solchen Überblick geben, wie OpenSCAP in Red Hat Insights, Tenable und Tripwire.

Die Symbole, die in Abbildung 3 mit einer rot gepunkteten Linie eingekreist sind, werden für den Walkthrough zur Fehlerbehebung im zweiten Teil verwendet. Dieser Workflow zeigt, dass es unzählige Use Cases gibt. Wie Sie sehen, ist Insights auch in einigen Bereichen des Workflows zu finden. Da wir Insights hauptsächlich bei der Fehlerbehebung verwenden, ist es hilfreich zu wissen, wie Sie damit Ihr Compliance-Level proaktiv managen können.

Red Hat Insights ist ein SaaS-Angebot (Software as a Service), das auf der Hybrid Cloud Console verfügbar ist. Mit Insights können Sie Ihre IT-Umgebung analysieren, proaktiv Ereignisse voraussehen und Risiken kategorisieren, die einen optimalen technologischen Betrieb verhindern. Insights kann Ihnen über den Advisor-Service auch Empfehlungen geben und die bereitgestellten Fehlerbehebungen automatisieren.

Auch wenn Sie nicht die Person sind, die Insights direkt verwendet oder eine Umgebung von Red Hat verwaltet, bietet Insights Ihrem Unternehmen einen Mehrwert.

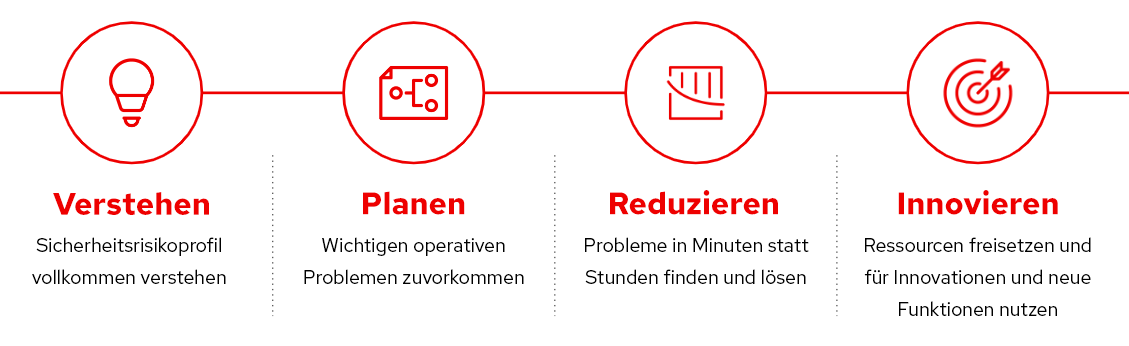

Abbildung 4: Allgemeine Vorteile von für Unternehmen

Sie möchten wissen, ob die neueste Schwachstelle Auswirkungen für Ihr Unternehmen hat? Insights kann innerhalb von Sekunden eine Liste sämtlicher registrierter Systeme abrufen.

Sind Ihre Systeme von der besagten Schwachstelle betroffen? Insights generiert ein Playbook, das Sie manuell ausführen können, um die Probleme zu beheben. Wenn Sie diesen Schritt lieber automatisieren möchten, können Sie Satellite über Cloud Connector mit Insights verbinden und die Fehlerbehebung mit einem Mausklick automatisieren.

Dadurch können Ihre Teams letztendlich von einem reaktiven zu einem proaktiven Modell übergehen. Anstatt auf den bestehenden Vorfall zu reagieren, können Teams das Risiko proaktiv reduzieren, bevor der Vorfall auftritt. Damit werden sie entlastet und können sich auf strategischere und höherwertige Initiativen konzentrieren, die für Ihr Unternehmen wichtig sind.

Compliance-Service in Red Hat Insights

Der in Insights verfügbare Compliance-Service basiert auf OpenSCAP-Berichten. Damit können Kunden interne und externe regulatorische Vorschriften und Compliance-Anforderungen in ihrer Red Hat Umgebung bewerten, überwachen, protokollieren und Fehler dabei beheben.

Abbildung 5: Dashboard des Compliance-Service in der Konsole von Red Hat Insights

Im Compliance-Service können Sie ein System anhand von Richtlinien bewerten, die im Systemsicherheits-Guide für RHEL enthalten sind. Alternativ können Sie Ihre eigene Richtlinie von Grund auf neu erstellen.

Der Compliance-Service zeigt auf, wenn die verwendete Version von OpenSCAP von der aktuell genutzten Version von RHEL nicht unterstützt wird (Abbildung 5). Wenn Sie Systeme haben, die dem Host zugewiesen sind, aber überhaupt keine Informationen an Insights senden, können Sie dies auch leicht in der Konsole feststellen.

Sie können für jede Richtlinie die Anzahl der Systeme sehen, die anhand der Richtlinie bewertet werden, sowie den Compliance-Level der Richtlinie. Die einzelnen Richtlinien haben jeweils einen konfigurierbaren Schwellenwert, sodass Sie Risikoschwellenwerte auf Anwendungsebene festlegen können.

Außerdem können Sie Regeln, die Teil von Richtlinien sind, über den Compliance-Service anpassen und schnell mit der Überwachung beginnen. Alternativ können Sie die SCAP Workbench verwenden, um Richtlinien anzupassen. Wenn Sie die Richtlinien jedoch in der SCAP Workbench anpassen, kann Insights diese Änderungen nicht überprüfen – Sie müssen die Änderungen direkt in Insights vornehmen.

Beachten Sie, dass das Deployment von OpenSCAP auf RHEL für jedes System ein Brute Force-Ansatz ist. Es gibt jedoch Möglichkeiten zur Skalierung: Sie können beispielsweise Red Hat Satellite über Cloud Connector mit Insights verbinden und so relativ einfach eine Vielzahl – sogar Hunderte oder Tausende – von Systemen bereitstellen.

Fazit: Wenn es um das Compliance-Management Ihrer Organisation geht, dient Insights gleichzeitig als Dashboard und als Kontrolle. Dadurch können Sie Empfehlungen proaktiv vorgreifen und dann mit Ansible, Ihrer zuverlässigen technischen Fachkraft, Probleme schon im Keim ersticken.

Mehr erfahren

Über den Autor

Ally Kouao is a Portfolio Solution Architect based in the UK, who joined Red Hat in 2019. Her areas of interest and expertise encompass all things to do with security and automation.

Ähnliche Einträge

The nervous system gets a soul: why sovereign cloud is telco’s real second act

More than meets the eye: Behind the scenes of Red Hat Enterprise Linux 10 (Part 6)

Understanding AI Security Frameworks | Compiler

Data Security And AI | Compiler

Nach Thema durchsuchen

Automatisierung

Das Neueste zum Thema IT-Automatisierung für Technologien, Teams und Umgebungen

Künstliche Intelligenz

Erfahren Sie das Neueste von den Plattformen, die es Kunden ermöglichen, KI-Workloads beliebig auszuführen

Open Hybrid Cloud

Erfahren Sie, wie wir eine flexiblere Zukunft mit Hybrid Clouds schaffen.

Sicherheit

Erfahren Sie, wie wir Risiken in verschiedenen Umgebungen und Technologien reduzieren

Edge Computing

Erfahren Sie das Neueste von den Plattformen, die die Operations am Edge vereinfachen

Infrastruktur

Erfahren Sie das Neueste von der weltweit führenden Linux-Plattform für Unternehmen

Anwendungen

Entdecken Sie unsere Lösungen für komplexe Herausforderungen bei Anwendungen

Virtualisierung

Erfahren Sie das Neueste über die Virtualisierung von Workloads in Cloud- oder On-Premise-Umgebungen