Questo articolo costituisce la prima parte di una serie di due. In questa sede esamineremo in che modo il panorama dei rischi per la sicurezza IT e gli impatti sulle organizzazioni sono cambiati nel tempo, quindi analizzeremo un'architettura di conformità automatizzata suggerita per risolvere questi problemi. Nella seconda parte illustreremo il funzionamento dell'architettura di conformità automatizzata quando si utilizzano Red Hat Insights e Red Hat Ansible Automation Platform.

Chiunque abbia avuto o abbia viaggiato a bordo di un'auto ha probabilmente visto apparire almeno uno o più simboli sul cruscotto. Si tratta di icone e spie che indicano il verificarsi di un problema che richiede attenzione. Capita spesso che, quando un problema non viene risolto, chi possiede l'auto consuma più tempo ed energie e al tempo stesso i suoi livelli di stress aumentano. Vale la pena non gestire rapidamente avvisi e avvertimenti appena vengono visualizzati, prima che possano diventare un problema reale?

Quando si tratta dei requisiti di conformità alle normative e alla sicurezza della tua organizzazione, Red Hat può essere sia il tuo cruscotto sia il tuo meccanico, con Insights e Ansible Automation Platform, aiutandoti a rimanere al passo con le novità più recenti e a mantenere la conformità.

L'evoluzione del panorama dei rischi

Secondo un report di Gartner del 2020, il 75% dei CIO stava investendo per ridurre ulteriormente i rischi informatici ed è probabile che questa cifra, negli ultimi due anni, sia anche aumentata. Per quanto le organizzazioni perseguano l'obiettivo di mitigare i rischi informatici, devono anche soddisfare requisiti normativi e di conformità, aggiungendo così un ulteriore livello di complessità.

La conformità in termini di sicurezza indica che un sistema segue le regole indicate in una policy dedicata. Esistono diversi standard normativi che, su base continuativa, devono essere soddisfatti, come ad esempio, quello stabilito dal National Institute of Standards and Technology (NIST, che fornisce linee guida sulle questioni tecnologiche), il Payment Card Industry Data Security Standard (PCI-DSS, per proteggere sé stessi e i clienti durante l'esecuzione dei pagamenti) e molti altri. In questo articolo ci occuperemo prevalentemente dello standard stabilito dal Center of Internet Security (CIS), un'organizzazione no profit che si impegna a proteggere le organizzazioni pubbliche e private dalle minacce informatiche.

È bene tenere presente che non esiste un criterio di sicurezza standard, ma piuttosto diversi criteri che variano a seconda delle organizzazioni e addirittura tra i diversi sistemi all'interno della stessa organizzazione. Sistemi diversi hanno scopi diversi e anche diverse priorità, non esiste quindi un approccio valido per tutti alla conformità, quando si parla di sicurezza.

Perché la questione dovrebbe interessarti? Quando si tratta di conformità, le soluzioni che vengono scelte per raggiungerla coinvolgono tutta l'organizzazione, dai dirigenti ai dipendenti, con considerazioni ovviamente diverse per ciascun ruolo. Prendiamo in esame due figure chiave: il Chief Information Security Officer (CISO) e l'amministratore di sistema.

Fra le priorità di un CISO ci sono:

Promuovere flessibilità e agilità nelle tecnologie e nell'infrastruttura, in modo che l'approccio alla sicurezza sia sempre adeguato

Soddisfare i requisiti di conformità e governance

Evitare titoli negativi derivanti da interruzioni nei servizi IT o violazioni della sicurezza

Le priorità di un amministratore di sistema (o, nelle organizzazioni più grandi, di un amministratore della sicurezza) includono:

Sviluppare e supportare standard di sicurezza organizzativi, procedure consigliate, misure preventive e piani di ripristino di emergenza

Monitorare le reti per rilevare eventuali violazioni della sicurezza, indagando sulle violazioni appena si verificano

Implementare e aggiornare software per la protezione dei dati

Nel 2021, Gartner ha riferito che i clienti in media hanno perso 300.000 dollari l'ora durante le interruzioni dei servizi IT. Secondo il report, il costo dipende da molti fattori, tra cui fatturato, settore, numero di persone interessate, durata dell'interruzione e ora del giorno in cui si è verificata.

Il report illustra in dettaglio alcuni esempi di perdite monetarie significative: le aziende che fanno affidamento su transazioni ad alto contenuto di dati come banche e organizzazioni che si occupano di vendite al dettaglio online vedranno numeri più alti, così come i servizi che subiscono un'interruzione durante i periodi di picco di utilizzo del giorno. Di conseguenza, le aziende cercano soluzioni per gestire la proliferazione incontrollata, ridurre i rischi e lavorare meglio seppur con risorse limitate. Le soluzioni Red Hat, come Red Hat Satellite, Ansible Automation Platform e Insights, ti consentono di affrontare queste sfide con serenità.

Un'architettura per la conformità

Ora vedremo come alcune di queste tecnologie possono lavorare insieme per creare un'architettura in grado di garantire la conformità in modo adeguato rispetto alle tue esigenze.

Si dice che l'automazione entri in gioco quando incontriamo un problema che non vorremmo dover risolvere mai più. Ma come si fa? Red Hat collabora con un progetto su GitHub chiamato Compliance as Code (CaC) che prevede un framework per lo sviluppo automatizzato dei contenuti relativi alla conformità. Non si limita a gestire la configurazione: protegge anche container, sistemi operativi, applicazioni, servizi e piattaforme container e garantisce il buon funzionamento di ogni elemento. Tutto questo confluisce infine nel progetto OpenSCAP.

OpenSCAP è convalidato e certificato da NIST ed è la soluzione per la scansione della sicurezza scelta da Red Hat, spesso utilizzata in combinazione con le sottoscrizioni Red Hat Enterprise Linux (RHEL) e Satellite. Esegue la scansione delle vulnerabilità note e della conformità rispetto alla sicurezza e favorisce l'automazione. Infatti, molti playbook di correzione Ansible sono forniti e supportati da Red Hat.

Inoltre, grazie a OpenSCAP, puoi fare un ulteriore passo avanti e produrre contenuti personalizzabili tramite l'interfaccia grafica di SCAP Workbench. Siamo consapevoli del fatto che le diverse organizzazioni possono disporre di processi personalizzati per soddisfare gli standard prefissati e il vantaggio della piattaforma OpenSCAP è proprio la facilità con cui è possibile personalizzare le policy in modo che riflettano i processi aziendali specifici. Nella seconda parte ti mostreremo un esempio di come questo sia possibile, illustrando diverse modalità.

Come già accennato in precedenza in questo articolo, CIS si impegna a proteggere le organizzazioni pubbliche e private dalle minacce informatiche. Un modo per farlo è implementare i benchmark CIS, le best practice documentate del settore per la sicurezza nella configurazione di sistemi IT, software e reti. Un profilo di benchmark (Figura 1), visualizzabile e scaricabile con semplicità fra i PDF dei benchmark CIS , include in genere:

Titolo generale del profilo benchmark

Se il profilo è applicabile (in questo caso a server o workstation) e se si tratta di un profilo di livello 1 o di livello 2 (dove il livello 2 ha requisiti più stringenti)

Una descrizione del profilo

La logica del profilo del benchmark

Figura 1: profilo del benchmark 5.2.11 (CIS Red Hat Enterprise Linux 8 Benchmark v2.0.0)

Fortunatamente, nella documentazione vengono fornite anche le correzioni necessarie per soddisfare il profilo del benchmark:

Figura 2: correzione per il profilo benchmark 5.2.11

Di seguito è riportato un estratto di esempio di come il profilo osservato in precedenza possa essere facilmente implementato utilizzando un playbook Ansible:

- name: ssh disable PermitEmptyPasswords lineinfile: state: present dest: /etc/ssh/sshd_config regexp: ^#?PermitEmptyPasswords line: PermitEmptyPassword no notify: restart sshd

Interazione fra Ansible Automation Platform e OpenSCAP

Dopo aver visto come Red Hat Ansible Automation Platform può favorire la conformità, vediamo in che modo la piattaforma e OpenSCAP possono collaborare in modo automatizzato.

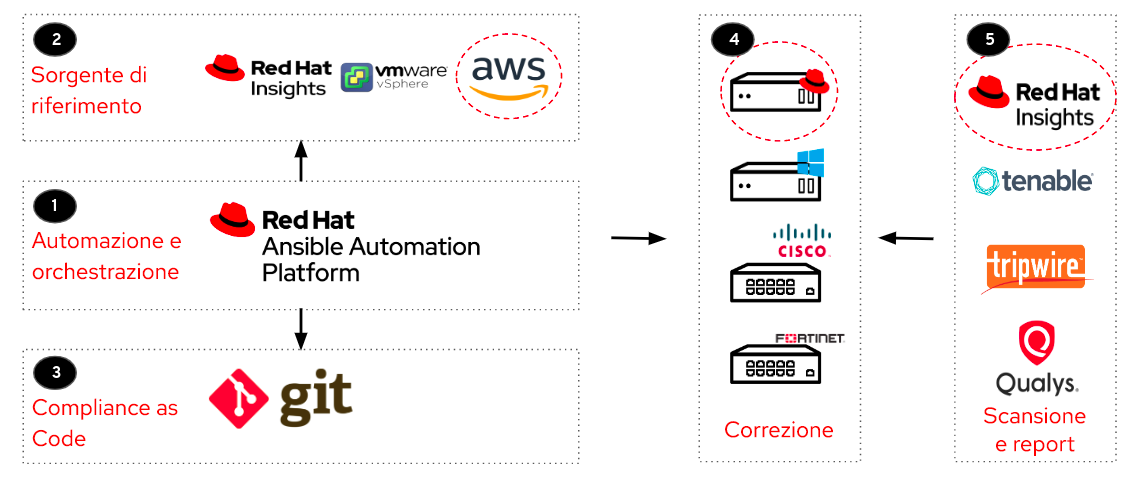

Figura 3: flusso di lavoro per mantenere la conformità automatizzato

Nella Figura 3, il flusso di lavoro previsto è il seguente:

Il plug-in dinamico di Ansible consulta la sorgente di riferimento per individuare i nodi registrati che devono essere gestiti

La sorgente di riferimento è una piattaforma obbligatoria per i nodi registrati, ad esempio Red Hat Insights, VMware e AWS

Il codice è necessario per correggere effettivamente le modifiche: viene preso da Git, da cui è possibile estrarre le regole e i playbook giusti da inserire in Ansible Automation Platform

A questo punto puoi intervenire su qualsiasi dispositivo, che si tratti di un server Linux, Windows, Cisco o altro

Infine, vorrai conoscere lo stato in cui si trova il tuo host rispetto alle correzioni, eseguendo le scansioni prima e dopo l'intervento; per ottenere questa visibilità puoi usare strumenti come OpenSCAP, incluso in Red Hat Insights, Tenable e Tripwire

Le icone cerchiate con una linea tratteggiata rossa nella Figura 3 sono quelle che verranno utilizzate per la procedura di correzione nella seconda parte, ma questo flusso di lavoro serve a dimostrare che gli scenari di utilizzo sono infiniti. Potresti anche aver notato che Insights compare un paio di volte, in momenti diversi del flusso di lavoro. Poiché Insights sarà usato principalmente per la correzione, è utile sapere come può aiutarti a gestire in modo proattivo il livello di conformità.

Red Hat Insights è una soluzione Software-as-a-Service (SaaS) disponibile su Hybrid Cloud Console che ti consente di analizzare, prevedere in modo proattivo quello che potrebbe accadere nel tuo ambiente IT e valutare i rischi dal punto di vista tecnologico al funzionamento ottimale dell'infrastruttura. Può anche dare consigli tramite il suo servizio Advisor e fare in modo che le correzioni fornite vengano implementate automaticamente.

Anche se non sei la persona che utilizzerà direttamente Insights o responsabile dell'amministrazione di un ambiente Red Hat, Insights apporta un valore aggiunto all'azienda.

Figura 4: vantaggi di alto livello di Red Hat Insights per un'organizzazione

Vuoi sapere se la vulnerabilità più recente ha un impatto sulla tua azienda? Insights è in grado di estrarre in pochi secondi un elenco di controllo da tutti i sistemi registrati.

I sistemi sono stati effettivamente interessati dalla vulnerabilità? Insights genera un playbook che puoi eseguire manualmente per risolvere i problemi. Se preferisci automatizzare questa operazione, puoi connettere Satellite a Insights con Cloud Connector e implementare le correzioni con un semplice clic.

In questo modo i team possono passare da un modello reattivo a un modello proattivo: invece di reagire all'incidente in corso, possono ridurre il rischio proattivamente evitando che l'incidente si verifichi del tutto, concentrarsi così su iniziative più strategiche e di maggior valore per l'azienda.

Red Hat Insights include un servizio per garantire la conformità

Il servizio per garantire la conformità di Insights si basa sulla creazione di report OpenSCAP e consente ai clienti di valutare, monitorare, segnalare e correggere eventuali mancanze per soddisfare requisiti normativi e di conformità interni ed esterni nel proprio ambiente Red Hat.

Figura 5: dashboard del servizio per garantire la conformità nella console Red Hat Insights

Parte del servizio di conformità consiste nella possibilità di valutare un sistema rispetto alle policy incluse nella guida alla sicurezza del sistema per RHEL, oppure di creare una policy da zero.

Il servizio per garantire la conformità evidenzierà se la versione di OpenSCAP in uso non è compatibile con la versione di RHEL in uso (Figura 5) e se ci sono sistemi assegnati all'host che non stanno inviando report a Insights, direttamente sulla console.

Per ogni policy è possibile visualizzare il numero di sistemi analizzati e il loro livello di conformità. Ogni policy dispone inoltre di una soglia configurabile per impostare i diversi livelli di rischio per ogni applicazione.

Puoi anche utilizzare il servizio di conformità per personalizzare le regole incluse nelle policy e iniziare a monitorarle rapidamente, oppure utilizzare il workbench SCAP per personalizzare direttamente le policy. Tuttavia, se scegli di personalizzare i criteri all'interno del workbench SCAP, Insights non sarà in grado di verificare le modifiche personalizzate, che dovrai apportare direttamente.

Tieni presente che il deployment di OpenSCAP su RHEL è un intervento forzato per ogni sistema, mentre esistono modi per aumentare la scalabilità, ad esempio collegando Red Hat Satellite a Insights tramite Cloud Connector, e distribuire fino a centinaia o migliaia di sistemi con relativa facilità.

In pratica, quando devi gestire la conformità della tua organizzazione, Insights svolge contemporaneamente le funzioni di cruscotto e revisione, consentendoti di prevedere in modo proattivo e gli avvisi sul nascere grazie al tuo fidato meccanico, Ansible.

Scopri di più

Sull'autore

Ally Kouao is a Portfolio Solution Architect based in the UK, who joined Red Hat in 2019. Her areas of interest and expertise encompass all things to do with security and automation.

Altri risultati simili a questo

The nervous system gets a soul: why sovereign cloud is telco’s real second act

Refactoring isn’t just technical—it’s an economic hedge

Understanding AI Security Frameworks | Compiler

Data Security And AI | Compiler

Ricerca per canale

Automazione

Novità sull'automazione IT di tecnologie, team e ambienti

Intelligenza artificiale

Aggiornamenti sulle piattaforme che consentono alle aziende di eseguire carichi di lavoro IA ovunque

Hybrid cloud open source

Scopri come affrontare il futuro in modo più agile grazie al cloud ibrido

Sicurezza

Le ultime novità sulle nostre soluzioni per ridurre i rischi nelle tecnologie e negli ambienti

Edge computing

Aggiornamenti sulle piattaforme che semplificano l'operatività edge

Infrastruttura

Le ultime novità sulla piattaforma Linux aziendale leader a livello mondiale

Applicazioni

Approfondimenti sulle nostre soluzioni alle sfide applicative più difficili

Virtualizzazione

Il futuro della virtualizzazione negli ambienti aziendali per i carichi di lavoro on premise o nel cloud